муниципального образования

Интернет упростил работу и жизнь. Но также стал источником опасности для всех, кто им пользуется. Разбираемся, какие угрозы в нём для компаний и людей и как им противостоять.

Что такое кибербезопасность

Развитие цифровых технологий привело к появлению большого количества цифровых угроз в интернете. Например, кража персональных данных пользователей или атаки хакеров на информационные системы компании с целью вывести их из строя.

В ответ на угрозы появилась область знаний, которая занимается разработкой и внедрением технологий защиты информационных систем от них, — кибербезопасность. Специалисты по кибербезопасности изучают преступления и угрозы в цифровой среде и разрабатывают способы противостоять им. Например, ищут уязвимости в корпоративных системах и совершенствуют протоколы шифрования персональных данных пользователей.

Обеспечить безопасность сетей, устройств и ПО

К объектам защиты от киберугроз в глобальных сетях относятся, например, программное обеспечение и базы данных компаний, сетевая архитектура, сайты и приложения, смартфоны, компьютеры, IoT-устройства вроде «умных часов» и ПО для управления ими. Взломав их, злоумышленники могут вывести системы из строя или украсть данные, которые в них хранятся. Например, контакты пользователей, номера банковских карт и даже сведения о здоровье. Данные могут продать или использовать их для кражи или шантажа.

Для компаний кибератаки — это финансовые и репутационные потери. Преступники могут стереть базы данных клиентов или раскрыть их персональные данные в интернете. Могут украсть разработки и продать конкурентам или вывести из строя сетевую архитектуру и остановить работу компании на несколько дней.

Специалисты по кибербезопасности внедряют механизмы защиты на этапе разработки ПО и постоянно анализируют потенциальные уязвимости программ, сетей и устройств.

Защитить информацию

Данные при хранении и передаче в интернете должны быть защищены от несанкционированного доступа. Например, логин и пароль, номер телефона и адрес, которые пользователь вводит при регистрации на сайте, не должны стать доступны киберпреступникам.

Любые изменения данных должны быть санкционированы их владельцем. Например, менять информацию в аккаунте пользователя может только он сам. А добавлять или удалять информацию из базы клиентов компании может только её администратор.

Несмотря на кибератаки, данные должны оставаться доступными: пользователь не должен потерять доступ в аккаунт, а служба поддержки компании — к контактам клиентов из базы.

Информационная безопасность защищает данные, которые могут храниться как в цифровом виде, так и на бумажных носителях. Специалисты по информационной безопасности борются с внешними и внутренними угрозами. Например, предотвращают последствия случайного изменения данных или нарушений работы системы из-за технических сбоев.

Кибербезопасность относится к защите только цифровой информации и в основном от угроз извне — из интернет-сетей.

Угрозы кибербезопасности — это действия злоумышленников, которые они совершают с помощью интернета и программных средств. Перечислим основные виды:

Вредоносное ПО

Программы, которые могут вывести из строя систему на устройстве пользователя, повредить или украсть данные. Киберпреступники создают такое ПО и распространяют в виде файлов, например по электронной почте. Пользователь скачивает файл и устанавливает программу на своё устройство.

Как действует вредоносное ПО:

● Вирусы проникают в системы компьютеров, смартфонов и IoT-устройств и распространяются по ним, копируя свой программный код. Они потребляют ресурсы системы и нарушают её целостность, что приводит к ошибкам, например удалению файлов, нарушению структуры хранения данных или блокировке пользователей. Вирусы также могут использовать ресурсы системы, например, для DDos-атак или майнинга — создания структур, которые обеспечивают работу криптовалютных платформ. Для этого нужно проводить сложные вычисления. Злоумышленник использует мощности устройств своих жертв, а сам получает вознаграждение за майнинг.

● Троянцы, или троянские программы, собирают данные или повреждают их.

● Шпионские программы отслеживают действия пользователя, чтобы использовать эти данные в своих целях. Например, перехватив данные карты и пароли от аккаунтов, преступники могут украсть деньги со счетов.

● Программы-вымогатели зашифровывают данные на устройстве пользователя, а преступники требуют выкуп за их расшифровку.

Фишинг

Пользователь получает электронное письмо с промокодом на скидку от интернет-магазина, на рассылку которого он подписан. По ссылке из письма он попадает на сайт, заходит в личный кабинет, выбирает товары из избранного, оформляет заказ и вводит данные карты. Данные карты получают злоумышленники, потому что письмо и сайт, на который оно привело, скопированы с реального. Такая атака на данные пользователя в интернете называется «фишинг».

В компаниях защитой от киберугроз занимаются специалисты по кибербезопасности. Сотрудник на этой позиции должен знать, какие есть угрозы и как устроена работа устройств, сетей и ПО. Кроме этого, специалист по кибербезопасности должен обладать навыками из разных профессиональных областей: разработки, тестирования, юриспруденции, менеджмента и психологии. Это нужно, чтобы он смог подключаться к разным рабочим процессам для обеспечения полноценной кибербезопасности в компании. Например, к таким:

● Разработке и тестированию IT-продуктов

Специалиста по кибербезопасности привлекают уже на этапе разработки продукта, например сайта, приложения или корпоративного ПО. Он анализирует возможные риски и собирает требования для разработчиков — что нужно предусмотреть в продукте, чтобы он был безопасным. Например, протоколы шифрования для веб-страниц сайта.

После разработки специалист по кибербезопасности участвует в тестировании продукта, чтобы выявить потенциальные уязвимости и исправить их.

● Построению архитектуры данных

Архитектура данных — это система хранения, сбора и использования данных в компании. Архитектура включает в том числе инструкции и правила для работы с данными. Специалист по кибербезопасности следит, чтобы она отвечала принципам конфиденциальности, целостности и доступности. Например, распределяет доступы к данным: кто из сотрудников сможет их просматривать, а кто — изменять.

● Управлению рисками

Специалист по кибербезопасности анализирует и оценивает потенциальные риски — ситуации, которые могут возникнуть в процессе работы продуктов и систем и привести к негативным последствиям. Разрабатывает меры их предотвращения и реагирования, если риски всё-таки наступили. Например, резервное копирование системы, чтобы в случае повреждения данных её можно было восстановить.

Специалист также выявляет риски для конечного пользователя при взаимодействии с технологией компании. Например, риск утечки персональных данных при регистрации на сайте. Чтобы его предотвратить, нужно внедрить криптографические методы защиты информации в интернете.

● Борьбе с киберпреступлениями в правовом поле

Специалист по кибербезопасности должен знать законы в области кибербезопасности и уметь взаимодействовать с правоохранительными органами. Например, чтобы заблокировать сайт для фишинга.

● Коммуникации

На этой позиции приходится много общаться: с командой разработки, с заказчиками, менеджерами и сотрудниками компании. Нужно уметь взаимодействовать с разными людьми для решения разных задач. Например, понятно объяснить требования к будущему продукту или провести инструктаж сотрудников по мерам кибербезопасности при работе с данными и системами.

Противостоять киберугрозам помогают технологии защиты информации, например антивирусные программы, криптографические методы шифрования данных, брандмауэры и программы для выявления подозрительной активности вроде EDR и IDS-систем.

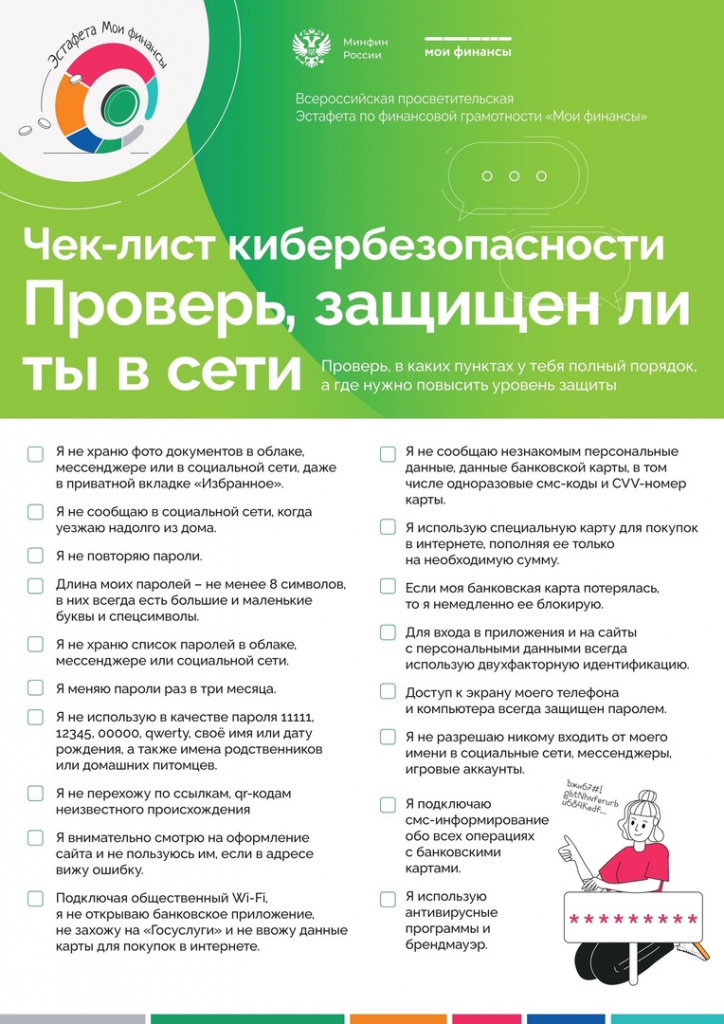

Пользователи могут защитить свои персональные данные от киберугроз в сети интернет, если будут соблюдать правила кибербезопасности. Перечислим основные:

● Использовать разные и сложные пароли для аккаунтов и устройств. Сложными считаются пароли, которые состоят из букв, цифр и знаков препинания. Их тяжело угадать, а подбирать — долго.

● Включить двухфакторную аутентификацию для доступа к аккаунтам.

● Использовать лицензионные антивирусные программы и регулярно запускать сканирование устройства.

● Не переходить по подозрительным ссылкам на веб-страницах и не скачивать файлы из непроверенных интернет-ресурсов, электронных писем или сообщений в мессенджере от незнакомых отправителей.

● Не переходить по ссылкам из SMS-сообщений, которые пришли без запроса. Например, SMS-сообщение со ссылкой для восстановления доступа к аккаунту на сайте или соцсети.

● Проверять адрес отправителя электронного письма, прежде чем переходить по ссылкам из него, чтобы не стать жертвой фишинга.

● Использовать VPN при подключении к Wi-Fi сети в общественных местах вроде кафе и поездов.

● Отключать Bluetooth, когда он не используется. Не принимать запросы на подключение от незнакомых людей.

● Настроить резервное копирование данных, чтобы восстановить их в случае пропажи.

● Не игнорировать доступные обновления систем и браузеров. В них обычно исправляют обнаруженные проблемы кибербезопасности.